С сожалением сообщаем, что наша компания стала жертвой атаки на наш продукт по цепочке связанных компонентов (supply chain attack). Сейчас мы должны быть максимально прозрачны и будем делиться с вами всеми подробностями. Мы будем рассказывать о предпринимаемых действиях и оперативно сообщать вам новую информацию. Однако мы стремимся предоставлять вам только проверенную информацию и давать правильные рекомендации. Мы продолжаем сотрудничать с консультантами Mandiant, чтобы расследовать этот инцидент безопасности и принять меры, которые не позволяет ему повториться.

Что произошло

29 марта компания 3CX получила сообщение о том, что злоумышленники используют уязвимость в нашем продукте. Мы немедленно начали расследование инцидента и привлекли компанию Mandiant, ведущего мирового эксперта по кибербезопасности. Первоначальное расследование показало, что тут действуют опытные и подготовленные хакеры. Поэтому мы также сотрудничаем с правоохранительными органами.

Что предпринимает 3CX

- Вместе с компанией Mandiant мы проводим полное расследование инцидента. Оно включает тщательную проверку безопасности нашего веб-клиента и приложения PWA. Инженеры Mandiant проверяют весь исходный код веб-приложения и приложения Electron на наличие возможных уязвимостей.

- Кроме того мы получили хорошую поддержку от серьезных игроков в сфере кибербезопасности и исследовательского сообщества. Она позволила получить важную информацию для успешного продолжения расследования.

Что мы рекомендуем сделать сейчас

- Удалите настольное приложение 3CX Electron со всех компьютеров Windows или Mac OS. Дополнительная информация содержится здесь.

- Продолжайте антивирусное сканирование и EDR-мониторинг с последними сигнатурами для выявления любых потенциальных вредоносных программ.

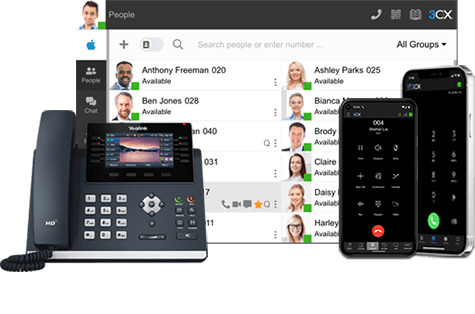

- Переключитесь на использование веб-клиента PWA вместо настольного приложения 3CX. Подробнее о переходе на PWA здесь.

- Для установки перейдите в веб-клиент 3CX.

- Нажмите “Install 3CX” в верхней части адресной строки. PWA-приложение не устанавливает какие-либо бинарные файлы и работает в изолированной сущности вашего браузера.

Как оставаться в курсе новостей

Компания 3CX использует этот случай, чтобы еще больше усилить наши политики, практики и технологии защиты от будущих атак. Для получения информации о последних событиях:

- Подпишитесь на RSS-ленту 3CX. В блоге мы будем публиковать все обновления по текущему расследованию.

- Выделенный форум поддержки и 3 бесплатных обращения в техподдержку. Чтобы ответить на все ваши вопросы, мы создали выделенный форум поддержки, а также предоставляем возможность всем пользователям 3 раза обратиться в нашу техподдержку.

- Войдите в свою учетную запись на портале 3CX.

- Нажмите на меню “More” в правом верхнем углу.

- Выберите “Support”.

- Нажмите “Create ticket”.

- Выберите экземпляр 3CX, для которого нужна поддержка

- Введите вопрос – вы получите автоматическое подтверждение ответа, а затем и сам ответ.

- Следите за нами в соцсетях. Для получения последних новостей следите за нашими аккаунтами с соцсетях – обновления блога будут дублироваться в Twitter и LinkedIn.

Мы признательны клиентам и партнерам за терпение и поддержку

Мы ценим наших клиентов и партнеров, и продолжим выпускать первоклассный продукт. В благодарность за терпение и поддержку мы продлеваем все подписки 3CX на 3 месяца – бесплатно! Партнеры уже получили письмо с подробными разъяснениями. Продление подписки будет применено автоматически в ближайшие недели. Более подробная информация последует позже.

И последнее, но самое главное – спасибо!

Мы ошеломлены поддержкой наших партнеров и клиентов, которые активно помогают нам на форуме и поддерживают морально. Спасибо! Исследователям безопасности и экспертам, которые опубликовали информацию об атаке и помогли нам сориентироваться в ситуации – наша особая благодарность. Мы будем держать вам в курсе всех новостей!